1.آسیبپذیری CVE-2022-26265 در سیستم مدیریت محتوای Contao

1.آسیبپذیری CVE-2022-26265 در سیستم مدیریت محتوای Contao

نسخه 1.5.0 ماژول Managed Edition در سیستم مدیریت محتوای Contao یک آسیب پذیری بحرانی (9.8 از 10) دارد که در صورت بهره برداری مهاجم از این آسیب پذیری از طریق ارسال ورودی مشخص به مؤلفه پارامتری php_cli$ باعث اجرای کد از راه دور (RCE) میگردد.

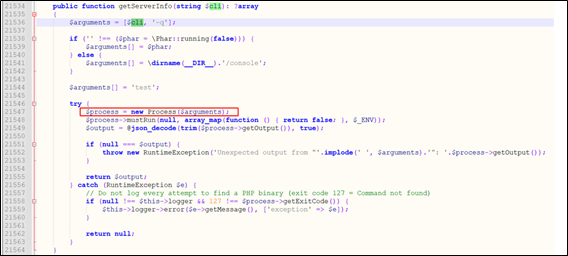

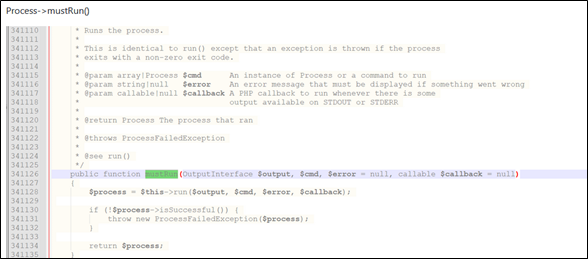

همانظور که در شکل 1 و 2 نشان داده شده است اگر پارامتر ارسالشده توسط php_cli$ حاوی دستورات سیستمی باشد، کد مربوطه اجرا میشود.

شکل 1-محل آسیب پذیری در سیستم مدیریت محتوای Contao

شکل 2-تابع آسیب پذیر در سیستم مدیریت محتوای Contao

جدول 1. مشخصات آسیبپذیری CVE-2022-26265

|

ردیف |

عنوان |

مقدار |

|

1 |

تاریخ انتشار آسیبپذیری |

2022-03-18 |

|

2 |

تاریخ بروزسانی آسیب پذیری |

2022-03-28 |

|

2 |

شدت آسیب پذیری (طبقcvss نسخه 3) |

بحرانی (9.8 از 10) |

|

4 |

نسخه آسیبپذیر |

1.5.0 |

|

5 |

نوع ضعف |

Command Injection |

2. آسیبپذیری CVE-2022-24729 در سیستم مدیریت محتوای Drupal

کتابخانه CKEditor یک ویرایشگر از نوع WYSIWYG است که در هسته اصلی سیستم مدیریت محتوای دروپال بکارگرفته میشود. افزونه "dialog" موجود در این کتابخانه از نسخه 4.0.0 تا 4.17.0 آسیب پذیری با شدت بالا (7.5 از 10) دارد. اگر سیستم مدیریت محتوای Drupal از نسخه 8.0.0 تا 9.2.11 و از نسخه 9.3.0 تا 9.3.3 به نحوی کانفیگ و پیکربندی شده باشد که برای ویرایش ویزیویگ از این کتابخانه استفاده نماید، در اینصورت آسیب پذیر خواهد بود.

در این آسیب پذیری، مهاجم حتی بدون دسترسی به خود ویرایشگر CKEditor میتواند محتوا را ایجاد یا ویرایش کند، در سناریوهای مختلف بهره بردای از این آسیب پذیری ممکن است مهاجم از طریق بهره برداری از آسیبپذیری XSS، کاربرانی که به ویرایشگرCKEditor دسترسی مستقیم دارند (از جمله مدیران سایت) را نیز مورد هدف قرار دهد.

برای رفع این آسیب پذیری لازم است که کتابخانه CKEditor به نسخه 4.18.0 آپدیت گردد و خود سیستم مدیریت محتوای دروپال در نسخه های 8.0.0 تا 9.2.11 به نسخه 9.2.15 و نسخه های 9.3.0تا 9.3.3 به نسخه 9.3.8 ارتقاء یابد.

جدول 2. مشخصات آسیبپذیری CVE-2022-24729

|

ردیف |

عنوان |

مقدار |

|

1 |

تاریخ انتشار آسیبپذیری |

2022-03-16 |

|

2 |

تاریخ بروزسانی آسیب پذیری |

2022-03-28 |

|

2 |

شدت آسیب پذیری (طبقcvss نسخه 3) |

بالا (7.5 از 10) |

|

4 |

نسخههای آسیبپذیر |

CKEditor (4.0.0 to 4.17.0) |

|

5 |

نوع ضعف |

Uncontrolled Resource Consumption |