پروندهها را بدون پرداخت باج و بدون خرید نرم افزار دیگری، رمزگشایی نمایید

اگر رایانه شما آلوده شده است، این ابزار را دریافت و در ویندوز اجرا کنید.

این ابزار مجانی ، تمامی ویندوزهای XP تا 10 را پشتیبانی میکند.

پروندهها را بدون پرداخت باج و بدون خرید نرم افزار دیگری، رمزگشایی نمایید

اگر رایانه شما آلوده شده است، این ابزار را دریافت و در ویندوز اجرا کنید.

این ابزار مجانی ، تمامی ویندوزهای XP تا 10 را پشتیبانی میکند.

نکته اصلی در این روش این است که این روش تنها در صورتی کاربردی خواهد بود که سیستم شما بعد از آلوده شدن اصلا ریستارت و یا خاموش نشده باشد (هایبرنیت کردن اشکالی ندارد).

این روش برای نسخه فعلی این باج افزار قابل استفاده می باشد و حتی برای نسخه فعلی نیز دارای اشکالاتی می باشد. با این حال این روش شاید بتواند جلوی میلیونها ضرر مالی را بگیرد.

در صورت نیاز به مشاوره به صورت 24 ساعته در تمام ایام هفته، بعد از آلوده شدن سیستم خود آن را حتما هایبرنیت کرده (به هیچ وجه خاموش و یا ریستارت نکنید) و سریعا با کارشناسان متخصص مرکز آپا دانشگاه محقق اردبیلی تماس برقرار نمایید.

مهندس وحید فتحی - 09368656754

مهندس محسن نظری - 09391069155

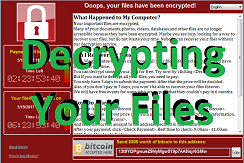

مقدمه

پژوهشگر فرانسوی آقای Benjamin DELPY برنامه ای تحت عنوان wanadecrypt توسعه داد که به کمک آن در صورتی که اگر شما کلید خصوصی wannacry سیستم خود را داشته باشید می توانید فایل های رمز شده را بازیابی کنید. که البته یافتن این کلید خصوصی بسیار دشوار است و به این آسانی ها هم نیست و نیاز به علم مهندسی معکوس برای پیدا کردن این کلید از حافظه سیستم است !!! عملا این روش برای عموم افراد کاربردی نیست. اما ...

یک پژوهشگر دیگر فرانسوی به نام آدرین گیونت Adrien Guinet روش خلاقانه و جالبی یافت که می توان از این روش برای دستیابی به کلیدهای رمزگشایی باج افزار گریه سود برد. در رمزنگاری توسط باج افزار گریه با استفاده از اعداد اول، جفت کلیدهای عمومی و خصوصی برای رمزنگاری و رمزگشایی پرونده ها روی سامانه قربانی تولید می شود. باج افزار برای اینکه از دسترسی قربانی به کلید خصوصی و رمزگشایی پرونده ها جلوگیری کند، به طور کلی کلید خصوصی را از روی سامانه قربانی پاک می کند؛ هرچند که باج افزار کلید خصوصی را از روی سامانۀ قربانی پاک می کند ولی اعداد اولی که برای تولید کلیدها به کار رفته اند، روی حافظه سامانه باقی می ماند (به همین دلیل نباید سیستم خود را بعد از آلوده شدن ریستارت یا خاموش نمایید). با توجه به این مسئله، گیونت توانست ابزار رمزگشایی برای این باج افزار را با نام WannaKey ارائه دهد. گفتنی است که این ابزار روی سامانه عامل های ویندوز ایکس پی، ویندوز ویستا، سرور ویندوز ۲۰۰۳ و ۲۰۰۸ کار می کند.

بعد از این دو پروژه هر دو این دوست عزیز با هم در زمینه تولید یک برنامه ترکیبی به اسم wanakiwi همکاری کردند. این برنامه ابتدا کلید خصوصی را از حافظه به کمک روش آدرین پیدا می کند و سپس با روش آقای بنجامین فایل ها را بازیابی می کند. این برنامه توسط توسعه دهنده آن بر روی سیستم عامل های xp، 2003 و 7 32 بیت تست شده است. البته بر اساس بررسی ها مشخص شد این رمزگشا روی ویندوزهای XP، 7، ویستا و سرور 2008 و 2012 و 8 و 8.1 و 10 نیز موفق بوده است.

توجه شود که این برنامه خود بدافزار wannacry را نیز از سیستم شما پاک می کند.

روش استفاده:

ابتدا بدون اتلاف وقت برنامه wanakiwi را از یکی از نسخه های zip یا 7zip دانلود و سپس اکسترکت نمایید.

دریافت برنامه wanakiwi در فایل zip

دریافت برنامه wanakiwi در فایل 7z

دریافت کد منبع برنامه wanakiwi در فایل zip

برای استفاده از برنامه باید دستور زیر را در محیط CMD و در فولدری که برنامه اکسترکت کرده اید وارد نمایید.

wanakiwi.exe [/pid:PID|/process:program.exe]در دستور بالا، pid و process پارامترهای غیرضروری می باشند، چون خود برنامه به دنبال تمام پروسس هایی با اسم زیر می گردد:

wnry.exe

wcry.exe

data_1.exe

ed01ebfbc9eb5bbea545af4d01bf5f1071661840480439c6e5babe8e080e41aa.exe

tasksche.exe

دموی نحوه رمزگشایی:

در این فیلم ها ابتدا توسط برنامه wnry.exe که حاوی بدافزار wannacry می باشد را اجرا می کند که در نهایت فایل متن روی دسکتاپ (DECRYPTED و DECRYPTME) رمز می شود. سپس با استفاده از برنامه wanakiwi آن را بازیابی می کند.

نحوه رمزگشایی فایل ها بعد از رمزشدن با استفاده از برنامه wanakiwi در سیستم عامل ویندوز xp:

نحوه رمزگشایی فایل ها بعد از رمزشدن با استفاده از برنامه wanakiwi در سیستم عامل ویندوز 7:

سوالات متداول:

آیا این برنامه فایل های رمزشده اصلی را تغییر می دهد؟

خیر. فایل های رمزشده اصلی که پسوند (.WNCRY) دارند تغییر داده نمی شوند. فایل هایی که توسط برنامه رمزگشایی می شوند به عنوان فایل های جداگانه تولید می شوند.

آیا این روش بر روی سیستم آلوده شده ای که ریستارت یا خاموش شده باشد کار می کند؟

خیر. تکنیک استفاده شده در این برنامه بر اساس تحلیل حافظه فرآیندی می باشد که مسئول تولید کلیدهای بدافزار می باشد. در صورتی که سیستم خاموش و یا ریستارت شود این وضعیت حافظه از بین می رود.

آیا این روش بر روی سیستمی که بعد از آلودگی هایبرنیت شود کار می کند؟

بلی. زمانی که شما هایبرنیت می کنید وضعیت حافظه را بر روی دیسک ذخیره می شود. در این حالت، حتی در صورتی که از هایبرنیت کردن سیستم چند روش گذشته باشد، وضعیت حافظه تغییری نکرده و مانند قبل از زمان هایبرنیت است و شانس بازیابی فایل را افزایش می دهد.

بعد از بازیابی فایل ها چه کاری انجام دهیم؟

ما به طور جد توصیه می نماییم که قبل از خاموش و یا ریستارت کردن، تمام فایل ها شامل فایل های قفل شده، فایل های بازیابی شده و حتما فایل 00000000.dky تولید شده توسط wanakiwi را بر روی حافظه جانبی پشتیبان گیری نمایید. سپس سیستم عامل خود را حتما دوباره از اول نصب کنید.

منابع:

https://blog.comae.io/wannacry-decrypting-files-with-wanakiwi-demo-86bafb81112d

https://github.com/gentilkiwi/wanakiwi

https://github.com/gentilkiwi/wanadecrypt

https://github.com/aguinet/wannakey

کانال تلگرامی https://t.me/webamoozir

کانال تلگرامی https://t.me/ict_security